从RCE到桌面登入

在攻防演练中,Windows主机RCE之后应该去做什么?自然是上传C2去用命令行进行后渗透,但我就是想玩一下,想要去远控桌面,进行一些操作,该怎么办?

这是真实渗透测试中的一个场景,我拿到了一个System权限的Webshell,可以上传文件,我成功上线CS,我想用cs自带的远控去操控机器玩下,却发现打开一直在黑屏,对面服务器部署在云上,云防火墙上3389端口也没有开,那么我们该如何去进行远程桌面控制呢?

由于云服务已关,使用本地环境进行复现。

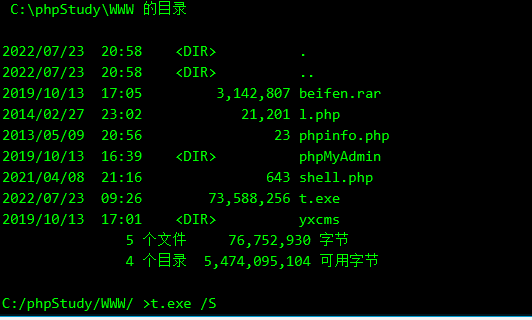

首先要保证对面是出网的,这就需要用到一个远控桌面神器Todesk了,把安装包上传到云服务器上,进行静默安装,安装时候最好把Todesk名字改的比较简单,输入命令

发现已经安装完毕了,但是此时我们是看不到屏幕的,该如何下一步操作呢?

方法1、更改密码

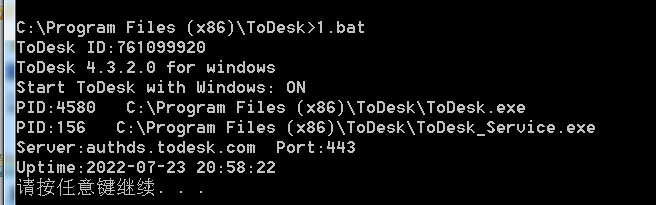

我们要了解一个知识点,就是Todesk也是支持命令行操作的(应该是方便运维操作),那么我们就可以利用命令行去更改todesk的临时密码,以及显示出设备代码等信息,官方文档给了几个命令

1 | |

这里存在坑点,就是我们不能直接去执行,直接执行是什么勾八都输出不了的,最开始我以为是冰蝎cmd的问题,后来发现直接用命令行去输出也是有问题的,需要用官方给的实例

1 | |

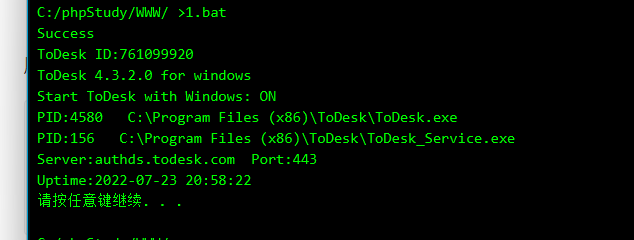

所以咱们就设定自己的脚本,

1 | |

我们可以看到已经返回了Success已经设备id了,我们用todesk连接下试试

发现成功连上。

方法2、获取临时密码

我们知道Todesk是会有临时密码的,那么我们是不是也可以通过获取临时密码来远控该设备,

那么这又是另外一个场景,而且是比第一个场景更加实用,假设我们获取到了一个低权限的webshell,无法去通过一些手段去提权,这时候我们tasklist了一下,刚好发现有todesk在运行,那么该如何去利用呢?

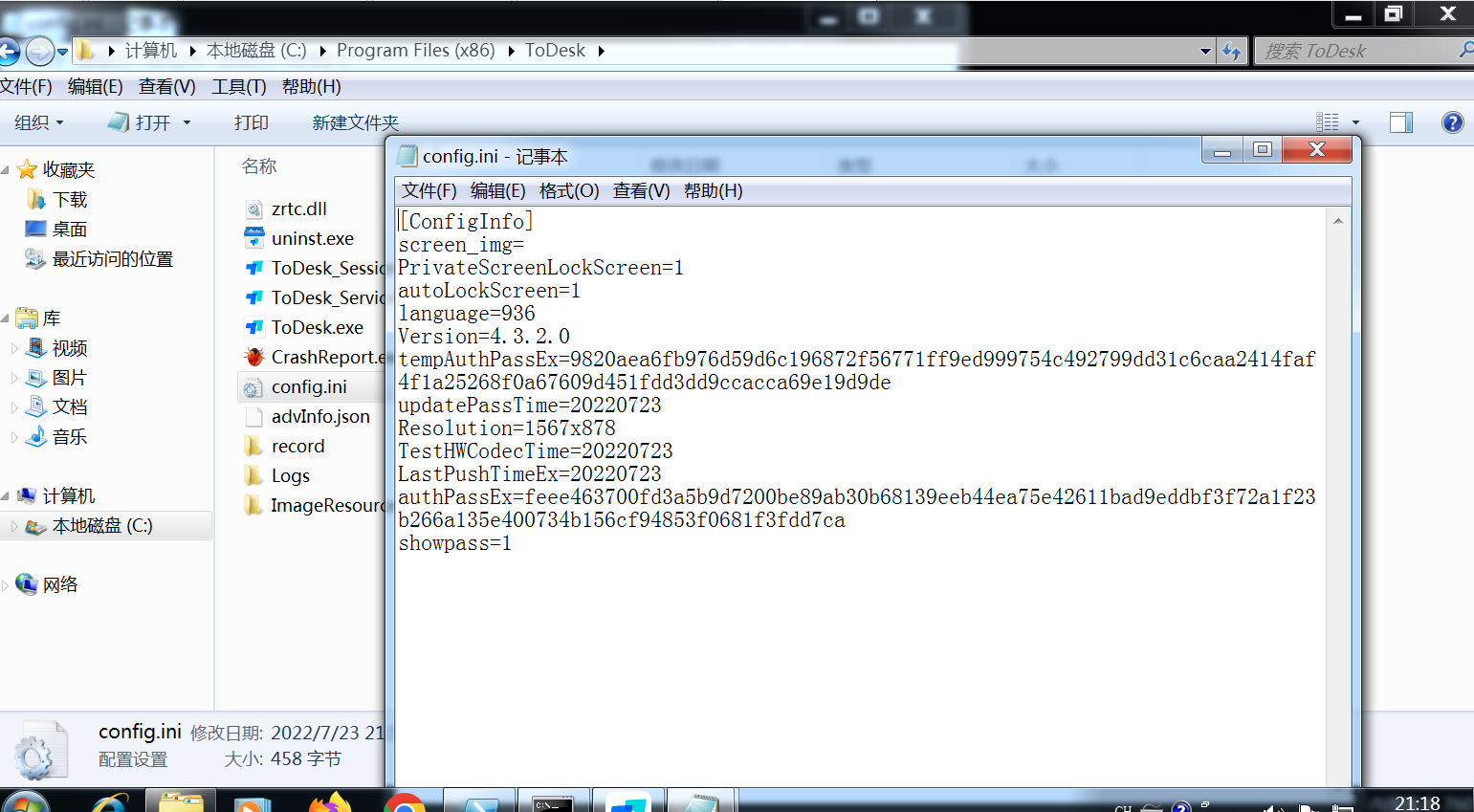

Todesk的密码其实保存在安装目录下的config.ini文件里,但是密码是加密的,我们也不知道算法,如何去解密呢?其实方法很简单,我们不需要去自己手动解密,只需要todesk自己帮我们解密就行了

可以看到目前宿主机的密码是648281,受害机的是361148,但是我们并不知道受害机的密码,我们直接可以copy配置文件到宿主机的目录下,然后我们重启一下宿主机的Todesk

神奇的事情发生了,宿主机的密码就是361148,我们可以直接利用该密码去远程连接受害机了。

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!